Retour sur le DEVOPS D-DAY 2022 : les supply chain attacks

8 décembre 2022

Le 1er décembre 2022, notre équipe DevOps s’est rendue au traditionnel rendez-vous des passionnés de la culture DevOps, toujours dans ce lieu emblématique qu’est l’Orange Vélodrome : le DEVOPS D-DAY.

Depuis 2015, le DEVOPS D-DAY rassemble tous les acteurs du monde IT et propose une journée de conférences sur des sujets Cloud, CI-CD, Dev, Container, des sujets de sécurité… C’est sur cette dernière thématique que porte cet article, puisqu’il restitue quelques conférences qui portaient sur la sécurité et les attaques numériques.

Qu’est-ce qu’une supply chain attack ?

Une attaque de la chaîne d’approvisionnement est une cyberattaque qui cherche à nuire à une organisation en ciblant les éléments moins sécurisés de la chaîne d’approvisionnement. Une attaque de la chaîne d’approvisionnement peut se produire dans n’importe quel secteur d’activité, qu’il s’agisse du secteur financier, de l’industrie pétrolière ou d’un secteur gouvernemental ou dans notre cas, dans le secteur du développement numérique.

Une attaque de la chaîne d’approvisionnement peut se produire dans les logiciels ou le matériel. Les cybercriminels altèrent généralement les bibliothèques et/ou les composants utilisés par les équipes de production, ceci bien sûr sans que le développeur, le fabricant ou le client final ne s’en aperçoive. C’est un moyen efficace de voler des données sensibles, d’accéder à des environnements très sensibles ou de prendre le contrôle à distance de systèmes spécifiques.

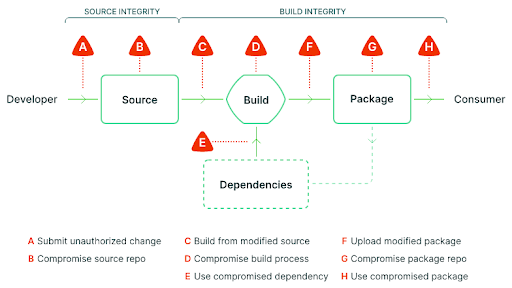

A quel moment un attaquant peut-il agir ?

Il n’y a pas de moment particulier, ni d’étapes prédisposées à ce type d’attaque. Les attaquants cherchent du code non sécurisé, des pratiques d’infrastructure non sécurisées et des procédures de réseau non sécurisées qui permettent l’injection de composants malveillants.

Plus il y a d’étapes dans la chaîne, plus importantes sont les possibilités de compromission. Prenons un exemple, un projet d’application web :

Nous utilisons ici un CMS (Drupal, WordPress, etc…), vous allez donc télécharger la dernière version de celui-ci chez l’éditeur et bien sûr vérifier que l’archive est bien intègre grâce à la somme de contrôle.

Nous allons y ajouter des modules, des fonctionnalités, en nous reposant sur des librairies communautaires. Nous mettons en place une chaîne de CI/CD afin d’effectuer des tests, et de déployer automatiquement notre code sur les serveurs distants. Rien d’extraordinaire me direz-vous.

Mais si nous regardons de plus près, nous pouvons constater qu’il existe plusieurs moyens dans cette chaîne logicielle d’altérer le code ou les composants, et permettre donc à un acteur malveillant de prendre le contrôle ou d’obtenir des informations confidentielles :

- Les modules communautaires. Ils sont très pratiques et souvent utilisés au travers d’un package manager. Ceux-ci permettent de développer une fonctionnalité très rapidement en se reposant sur un code open-source. Mais celui-ci peut-il être compromis / compromettant ? Lors de son intervention au DEVOPS D-DAY 2022, Thomas Chauchefoin (SonarSource) a pu nous prouver qu’une librairie pouvait être corrompue par un attaquant et diffusée sur un très grand nombre de sites.

- CI/CD avec Docker. Simple et rapide, Docker nous permet de reproduire un environnement de production et tester notre commit en son sein. Mais l’image Docker que nous utilisons est-elle sûre ? Les librairies contenues dans cette image ne peuvent-elles pas être compromises ? C’est le sujet abordé par Yann Albou et Fabrice Vergnenegre lors du DEVOPS D-DAY 2022.

- La livraison de notre code, la mise en production. Une étape cruciale, le résultat final enfin exposé. Là encore, beaucoup de possibilités d’actes de malveillance. Il est important de se poser des questions : est-ce que mon infrastructure est seine ? Est-ce que mes configurations sont maîtrisées ? Est-ce qu’un attaquant pourrait en prendre le contrôle ? Ici aussi, un acteur indésirable pourrait agir grâce à un défaut de configuration, une librairie possédant un malware ou encore à cause d’un secret oublié dans une documentation…

Bien sûr, ce n’est qu’une petite liste non exhaustive des possibilités d’intrusions. Le but ici est de se poser les bonnes questions au bon moment !

Quelles en sont les conséquences ?

De nombreuses organisations ne connaissent pas le fonctionnement des supply chain attacks et ne savent donc pas ce qui se passe si elles sont victimes de ce type d’attaque. L’impact d’une supply chain attack peut avoir un effet dévastateur. Image de marque, profitabilité, performances… Nombreuses sont les conséquences qui pourraient mener à la fermeture de votre entreprise.

- Violations de données et divulgation de données, personnelles ou non

- Installation de logiciels malveillants

- Perte financière

- Hébergement illégal, campagne de mail frauduleux.

Vous êtes responsable de vos machines, de ce que vous hébergez et proposez au grand public.

Comment peut-on remédier à une supply chain attack ?

Nous allons ici énumérer certains points qui permettent de limiter un maximum l’exposition à une supply chain attack, mais comme tout sujet de sécurité, il faut adapter les pratiques et toujours anticiper les possibilités afin de verrouiller les points cruciaux.

- Mettre en place les bons outils :

- Mettre en place un Honeypot

- Travailler avec une architecture de confiance zéro (ZTA)

- Utiliser la cybersécurité du courrier électronique pour bloquer les expéditeurs usurpés

- Adopter les bonnes pratiques :

- Limiter les comptes privilégiés

- Former le personnel

- Mettre en œuvre un système de gestion des accès aux identités (IAM)

- Réduire au minimum l’accès aux données sensibles

- Appliquer des règles strictes en matière de Shadow IT

- Former les employés à la détection des messages malveillants

- Mettre en place des politiques pour le paiement des factures

- Signer le code et utiliser des sommes de contrôle

- S’assurer de l’authenticité des éléments (code, images, configuration)

- Etre vigilent, tout le temps :

- Identifier les ressources vulnérables

- Surveiller l’accès et les ressources des fournisseurs

- Être conscient des menaces internes

- Tout remettre en questions à tous les niveaux

- Effectuer des contrôles périodiques.

Quelques exemples d’attaques

SolarWinds

En 2020, des attaquants ont injecté une porte dérobée dans le processus de distribution des mises à jour de SolarWinds, laissant les serveurs de production des entreprises et des gouvernements ouverts à un accès à distance. De nombreuses organisations ont été victimes de violations de données et d’incidents de sécurité.

Kaseya

Le ransomware REvil a infecté le logiciel MSP utilisé pour gérer des milliers d’environnements clients, permettant aux attaquants de réclamer 70 millions de dollars aux clients MSP.

Codecov

Les attaquants ont infecté le téléchargeur Bash de Codecov pour envoyer automatiquement des rapports aux clients. Grâce au code malveillant injecté dans ses scripts, les attaquants ont écouté et volé les données des clients sur les serveurs de Codecov.

NotPetya

NotPetya était un faux ransomware utilisé pour inciter les utilisateurs à payer une taxe, mais aucune clé privée n’a jamais été livrée, laissant les victimes avec des pertes de données monétaires. L’attaque a débuté lorsqu’une application ukrainienne de mise à jour a été infectée par un code malveillant.

Atlassian

En 2020, des chercheurs en sécurité ont découvert que les applications Atlassian étaient vulnérables en raison d’un exploit contre leur procédure d’ouverture de session unique (SSO). En utilisant des jetons SSO, les attaquants pouvaient accéder aux applications et effectuer des actions liées au compte de l’utilisateur.

British Airways

British Airways a subi une violation de données après que l’attaque de la chaîne d’approvisionnement Magecart a compromis son système de transaction et divulgué des informations sensibles.

Logement communautaire à but non lucratif

Les attaquants ont usurpé le nom de domaine d’un fournisseur pour inciter les employés d’un organisme à but non lucratif à divulguer des données sensibles afin que les attaquants puissent dérober un million de livres sterling de loyer.

Conclusion

Du côté du client, les techniques d’attaque utilisées pour compromettre le client comprennent la relation de confiance, la compromission par drive-by, le phishing, les infections par des logiciels malveillants, l’attaque ou la modification physique et la contrefaçon. Les actifs du client visés par les attaquants de la chaîne d’approvisionnement comprennent les données, les données personnelles, la propriété intellectuelle, les logiciels, les processus, la bande passante, les finances et les personnes.

Les attaques de la chaîne d’approvisionnement peuvent être complexes, nécessitent une planification minutieuse et prennent souvent des mois ou des années pour être exécutées. Bien que plus de 50 % de ces attaques soient attribuées à des groupes APT ou à des attaquants bien connus, l’efficacité des attaques de la chaîne d’approvisionnement pourrait faire des fournisseurs une cible intéressante pour d’autres types d’attaquants, plus génériques, à l’avenir.

D’après les tendances et les modèles observés, les attaques de la chaîne d’approvisionnement ont augmenté en nombre et en sophistication au cours de l’année 2020 et cette tendance se poursuit en 2021, ce qui représente un risque croissant pour les organisations. On estime qu’il y aura quatre fois plus d’attaques de la chaîne d’approvisionnement en 2021 qu’en 2020. La moitié des attaques étant attribuée aux acteurs des menaces de persistance avancées (APT), leur complexité et leurs ressources dépassent largement les attaques non ciblées, plus courantes et, par conséquent, il existe un besoin croissant de nouvelles méthodes de protection intégrant les fournisseurs afin de garantir la sécurité des organisations.

Consultant infrastructure et réseaux